2017년 10월 11일 (수)

ⓒ ITWorld, Fahmida Y. Rashid, Victor R. Garza | InfoWorld

오픈소스 기반 보안 기술의 ‘르네상스’이다. 오픈소스 보안 프로젝트는 지난 해와 마찬가지로 올해도 풍작을 이루었다. 올해는 보안 전문가들을 위한 수많은 ‘쿨’한 도구들과 함께 소프트웨어 구축에 사용되는 오픈소스 라이브러리의 취약점을 추적하는 소프트웨어들이 선정되었다. 오픈 소스가 오픈 소스를 치유하는 시대이다!

프라이버시 배저

공격적인 브라우저 추적이 큰 문제로 부상했다. EFF(Electronic Frontier Foundation)의 크롬, 파이어폭스, 오페라 브라우저 확장 프로그램인 프라이버시 배저(Privacy Badger)는 이런 브라우저 추적에 대응할 수 있다. 프라이버시 배저 2.0에는 익명/비밀 브라우징 지원 기능, 다른 브라우저의 설정을 가져오거나 내보내는 기능이 추가되었다. 새 버전은 WebRTC의 IP 주소 누출, HTML5 추적 같은 프라이버시 관련 문제도 없앴다. 광고 차단 확장 프로그램보다 더 튼튼하게 개인 정보를 보호하는 도구인 프라이버시 배저는 인터넷 사용자가 은밀한 온라인 추적 활동을 차단하고, EFF’의 ‘추적 금지’ 정책을 준수하는 사이트의 콘텐츠를 마음껏 이용할 수 있도록 도와준다.

공격적인 브라우저 추적이 큰 문제로 부상했다. EFF(Electronic Frontier Foundation)의 크롬, 파이어폭스, 오페라 브라우저 확장 프로그램인 프라이버시 배저(Privacy Badger)는 이런 브라우저 추적에 대응할 수 있다. 프라이버시 배저 2.0에는 익명/비밀 브라우징 지원 기능, 다른 브라우저의 설정을 가져오거나 내보내는 기능이 추가되었다. 새 버전은 WebRTC의 IP 주소 누출, HTML5 추적 같은 프라이버시 관련 문제도 없앴다. 광고 차단 확장 프로그램보다 더 튼튼하게 개인 정보를 보호하는 도구인 프라이버시 배저는 인터넷 사용자가 은밀한 온라인 추적 활동을 차단하고, EFF’의 ‘추적 금지’ 정책을 준수하는 사이트의 콘텐츠를 마음껏 이용할 수 있도록 도와준다.

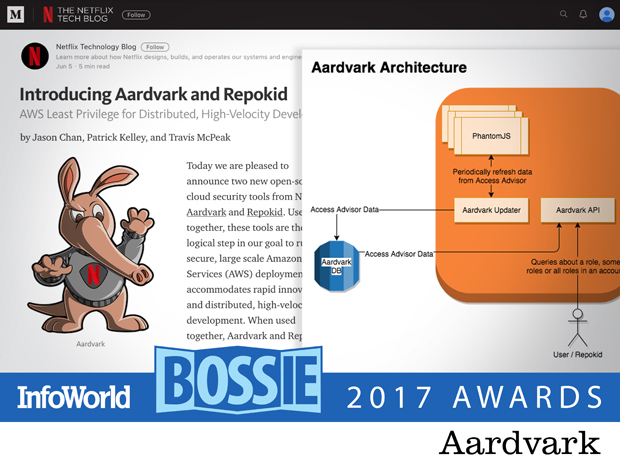

아드바크

사용자에게 필요한 기본적인 권한만 승인하는 최저 권한 정책은 관리가 쉽지 않다. 무엇보다 클라우드 환경이 계속 확대되고 있기 때문이다. 넷플릭스(Netflix) 엔지니어들은 AWS의 액세스 어드바이저(Access Advisor) 서비스에서 IAM이 액세스한 AWS 서비스 종류, 마지막으로 서비스에 액세스 한 시간에 대한 모든 데이터를 수집할 수 있는 아드바크(Aardvark)를 개발했다. 아드바크는 넷플릭스가 개발한 또 다른 도구인 레포키드(Repokid)와 함께 역할 별로 필요한 권한, 없앨 권한을 판단한다.

사용자에게 필요한 기본적인 권한만 승인하는 최저 권한 정책은 관리가 쉽지 않다. 무엇보다 클라우드 환경이 계속 확대되고 있기 때문이다. 넷플릭스(Netflix) 엔지니어들은 AWS의 액세스 어드바이저(Access Advisor) 서비스에서 IAM이 액세스한 AWS 서비스 종류, 마지막으로 서비스에 액세스 한 시간에 대한 모든 데이터를 수집할 수 있는 아드바크(Aardvark)를 개발했다. 아드바크는 넷플릭스가 개발한 또 다른 도구인 레포키드(Repokid)와 함께 역할 별로 필요한 권한, 없앨 권한을 판단한다.

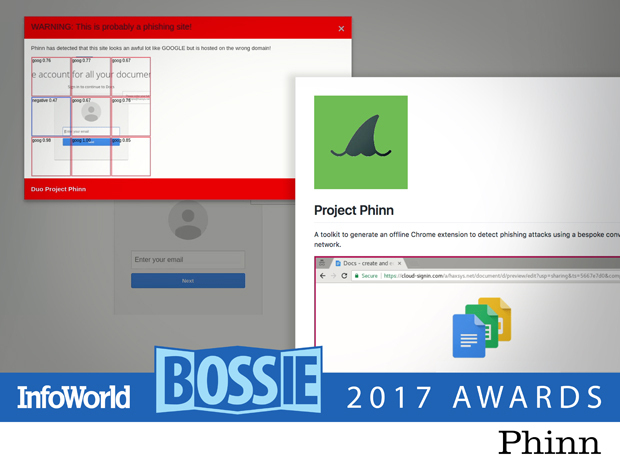

핀

핀(Phinn)은 머신러닝을 이용해 피싱 웹사이트를 파악하는 크롬 확장 프로그램이다. 핀은 AWS와 드롭박스, 기트허브, 구글 계정, 마이크로소프트 오피스 365, 아웃룩닷컴, 세일즈포스, 트위터 등에 훈련되어 있다. 그러나 조직에서 사용하는 다른 서비스에 맞춰 훈련시킬 수도 있다. 핀은 로그인 페이지 화면을 캡처해 훈련된 신경망으로 전송, 가짜와 진짜를 구별한다. 또 도메인 역할을 하는 앱을 확인, 진짜인지 판단한다.

핀(Phinn)은 머신러닝을 이용해 피싱 웹사이트를 파악하는 크롬 확장 프로그램이다. 핀은 AWS와 드롭박스, 기트허브, 구글 계정, 마이크로소프트 오피스 365, 아웃룩닷컴, 세일즈포스, 트위터 등에 훈련되어 있다. 그러나 조직에서 사용하는 다른 서비스에 맞춰 훈련시킬 수도 있다. 핀은 로그인 페이지 화면을 캡처해 훈련된 신경망으로 전송, 가짜와 진짜를 구별한다. 또 도메인 역할을 하는 앱을 확인, 진짜인지 판단한다.

이스디스리짓

이스디스리짓(IsThisLegit)은 조직 내 피싱 이메일에 대한 보고서를 수집해 대응하는 도구로, 최종 사용자가 지메일에 추가된 버튼을 클릭, 피싱 시도로 의심되는 메일을 보고할 수 있는 크롬 확장 프로그램이다. 이런 경보는 보안 분석 담당자가 사고를 분류해 확인하고, 보고된 이메일의 진짜 여부를 판단하고, 사용자에게 응답할 수 있는 대시보드로 보내진다. 현재 아웃룩과 아웃룩 365 클라이언트를 지원한다. 핀을 개발한 듀오(Duo)가 개발했다.

이스디스리짓(IsThisLegit)은 조직 내 피싱 이메일에 대한 보고서를 수집해 대응하는 도구로, 최종 사용자가 지메일에 추가된 버튼을 클릭, 피싱 시도로 의심되는 메일을 보고할 수 있는 크롬 확장 프로그램이다. 이런 경보는 보안 분석 담당자가 사고를 분류해 확인하고, 보고된 이메일의 진짜 여부를 판단하고, 사용자에게 응답할 수 있는 대시보드로 보내진다. 현재 아웃룩과 아웃룩 365 클라이언트를 지원한다. 핀을 개발한 듀오(Duo)가 개발했다.

시큐리티봇

보안 분석 담당자는 계속해서 수 많은 경보와 씨름해야 한다. 드롭박스가 개발한 시큐리티봇(Securitybot)은 슬랙(Slack) 챗봇이 자동으로 직원들에게 연락, 보안 이벤트를 촉발한 ‘여러 차례 로그인 실패’, ‘알려지지 않은 장치의 로그인’, ‘불허된 파일 공유 액세스 시도’ 등 사용자가 실제 이런 행동을 했는지 확인하는 방법으로 경보의 수를 줄여준다. 직원이 ‘아니요’라고 말할 경우, 시큐리티봇은 보안 담당자에게 승인되지 않은 행동이었음을 경고한다.

보안 분석 담당자는 계속해서 수 많은 경보와 씨름해야 한다. 드롭박스가 개발한 시큐리티봇(Securitybot)은 슬랙(Slack) 챗봇이 자동으로 직원들에게 연락, 보안 이벤트를 촉발한 ‘여러 차례 로그인 실패’, ‘알려지지 않은 장치의 로그인’, ‘불허된 파일 공유 액세스 시도’ 등 사용자가 실제 이런 행동을 했는지 확인하는 방법으로 경보의 수를 줄여준다. 직원이 ‘아니요’라고 말할 경우, 시큐리티봇은 보안 담당자에게 승인되지 않은 행동이었음을 경고한다.

버전아이

버전아이(VersionEye)는 깃 저장소를 모니터링, 공개된 취약점과 라이선스 문제, 오래 된 서드파티 구성 요소를 발견하면 알림을 전송한다. 최근 이 프로젝트에는 오픈소스 인벤토리 목록을 대조하고, 프로젝트 부속 요소의 변경 사항을 확인하는 기능인 ‘인벤토리 디프(Inventory Diff)’가 추가됐다. 프로젝트에 새 자바 버전을 사용하고, 특정 버전에 추가되거나 삭제된 부속 요소를 파악할 때 꽤 유용한 역할을 하는 기능이다.

버전아이(VersionEye)는 깃 저장소를 모니터링, 공개된 취약점과 라이선스 문제, 오래 된 서드파티 구성 요소를 발견하면 알림을 전송한다. 최근 이 프로젝트에는 오픈소스 인벤토리 목록을 대조하고, 프로젝트 부속 요소의 변경 사항을 확인하는 기능인 ‘인벤토리 디프(Inventory Diff)’가 추가됐다. 프로젝트에 새 자바 버전을 사용하고, 특정 버전에 추가되거나 삭제된 부속 요소를 파악할 때 꽤 유용한 역할을 하는 기능이다.

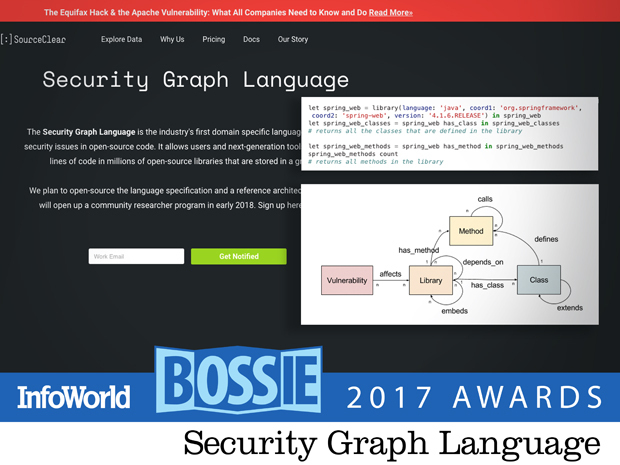

SGL

소스클리어(SourceClear)의 오픈소스 보안 전문가들은 애플리케이션이 서드파티 라이브러리와 구성 요소에 숨어 있는 보안 취약점에 취약하다는 점을 잘 알고 있다. SGL(Security Graph Language)은 보안 연구 담당자가 소스 코드의 보안 문제를 파악할 때 사용할 수 있는 쿼리 언어이다. 소스클리어는 언어 사양과 참조 아키텍처를 오픈소스로 공개했다. 보안 연구 담당자가 쿼리를 쓰고, 문제를 찾을 수 있는 전용 환경도 등장할 예정이다.

소스클리어(SourceClear)의 오픈소스 보안 전문가들은 애플리케이션이 서드파티 라이브러리와 구성 요소에 숨어 있는 보안 취약점에 취약하다는 점을 잘 알고 있다. SGL(Security Graph Language)은 보안 연구 담당자가 소스 코드의 보안 문제를 파악할 때 사용할 수 있는 쿼리 언어이다. 소스클리어는 언어 사양과 참조 아키텍처를 오픈소스로 공개했다. 보안 연구 담당자가 쿼리를 쓰고, 문제를 찾을 수 있는 전용 환경도 등장할 예정이다.

스트럿츠허니팟

오픈소스 프레임워크의 취약점이 큰 문제가 되는 이유는 해당 프레임워크에 의존하는 모든 애플리케이션에 영향을 주기 때문이다. 시메트리아(Cymmetria)는 올해 초, 아파치 스트럿(Apache Struts)의 특정 취약점을 대상으로 하는 익스플로잇을 감지해 차단하는 데 도움을 주는 스트럿츠허니팟(StrutsHoneypot)를 출시했다. Apache 2 모드에서 도커(Docker)를 통해 허니팟을 실행할 수 있다. 한편, 시메트리아는 또 다른 전용 하니팟을 보유하고 있는데, 미라이(Mirai) 봇넷에 감염된 장치를 찾을 수 있는 MTPot이다.

오픈소스 프레임워크의 취약점이 큰 문제가 되는 이유는 해당 프레임워크에 의존하는 모든 애플리케이션에 영향을 주기 때문이다. 시메트리아(Cymmetria)는 올해 초, 아파치 스트럿(Apache Struts)의 특정 취약점을 대상으로 하는 익스플로잇을 감지해 차단하는 데 도움을 주는 스트럿츠허니팟(StrutsHoneypot)를 출시했다. Apache 2 모드에서 도커(Docker)를 통해 허니팟을 실행할 수 있다. 한편, 시메트리아는 또 다른 전용 하니팟을 보유하고 있는데, 미라이(Mirai) 봇넷에 감염된 장치를 찾을 수 있는 MTPot이다.

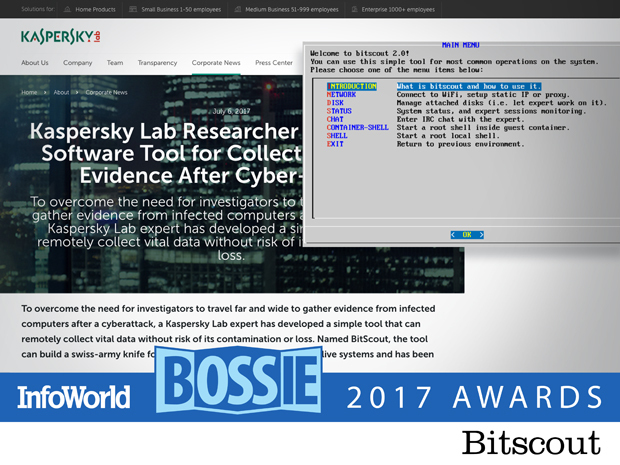

비트스카웃

카스퍼스키 랩(Kaspersky Lab) 연구원인 비탈리 캄루크가 개발한 비트스카웃(Bitscout)은 포렌직 담당자가 원격으로 감염된 시스템을 분석하고, 악성코드 표본 같은 필요한 요소들을 수집할 수 있는 도구이다. 비트스카웃은 시스템을 변경하지 않으면서 악성코드를 추적 및 감지할 수 있다. 원격 조사를 수행하는 담당자는 가상 컨테이너의 루트 권한을 얻고, 텍스트 기반 사용자 인터페이스에서 추가 소프트웨어를 설치하고, 안전하게 복잡한 데이터를 랩에 보내고, 맞춤형 야라(Yara) 규칙으로 다른 시스템을 스캔하고, 콘테이너에서 시스템을 변경하는 등의 작업을 수행할 수 있다.

카스퍼스키 랩(Kaspersky Lab) 연구원인 비탈리 캄루크가 개발한 비트스카웃(Bitscout)은 포렌직 담당자가 원격으로 감염된 시스템을 분석하고, 악성코드 표본 같은 필요한 요소들을 수집할 수 있는 도구이다. 비트스카웃은 시스템을 변경하지 않으면서 악성코드를 추적 및 감지할 수 있다. 원격 조사를 수행하는 담당자는 가상 컨테이너의 루트 권한을 얻고, 텍스트 기반 사용자 인터페이스에서 추가 소프트웨어를 설치하고, 안전하게 복잡한 데이터를 랩에 보내고, 맞춤형 야라(Yara) 규칙으로 다른 시스템을 스캔하고, 콘테이너에서 시스템을 변경하는 등의 작업을 수행할 수 있다.

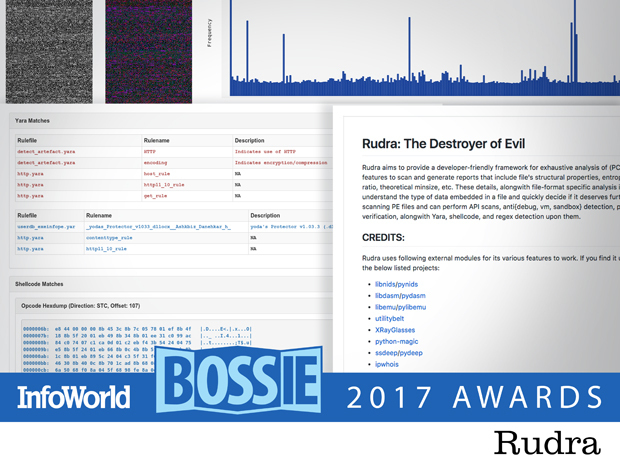

루드라

퀄리스(Qualys)의 보안 전문가들이 개발한 루드라(Rudra)는 보안 분석 담당자들이 파일을 분석하고, 좋은 파일과 나쁜 파일로 분류할 수 있는 도구이다. VSA(Virtual Structural Analysis)가 파일 내부의 구조적 패턴을 설명하며, 이를 이용해 알려지지 않은 바이너리를 ‘군’으로 분류한다. 루드라는 기존의 정적 분석 도구, 동적 행동 분석 도구를 대체하지 않는다. 보안 분석 담당자들은 루드라와 휴리스틱을 함께 사용, 파일을 알려진 악성코드 집단 또는 새로운 집단으로 분류할 수 있다.

퀄리스(Qualys)의 보안 전문가들이 개발한 루드라(Rudra)는 보안 분석 담당자들이 파일을 분석하고, 좋은 파일과 나쁜 파일로 분류할 수 있는 도구이다. VSA(Virtual Structural Analysis)가 파일 내부의 구조적 패턴을 설명하며, 이를 이용해 알려지지 않은 바이너리를 ‘군’으로 분류한다. 루드라는 기존의 정적 분석 도구, 동적 행동 분석 도구를 대체하지 않는다. 보안 분석 담당자들은 루드라와 휴리스틱을 함께 사용, 파일을 알려진 악성코드 집단 또는 새로운 집단으로 분류할 수 있다.

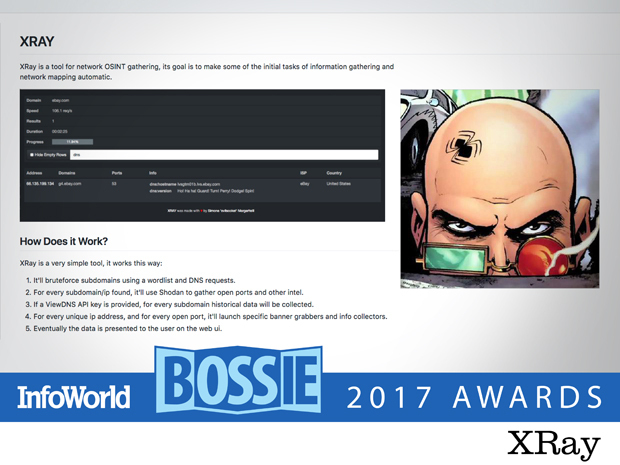

엑스레이

엑스레이(XRay)는 침입 테스트 전문가 및 보안 전문가들을 위한 OSINT(Open source Intelligent)오픈 소스 인텔리전트) 수집 도구이다. 네트워크 매핑 및 정찰 자동화에 사용되는 엑스레이는 쇼단(Shodan) 검색 엔진과 DNS 쿼리로 공용 네트워크에서 정보를 수집한다. 모든 고유 IP 주소와 개방된 포트를 대상으로 특정한 배너 그래버 및 콜렉터를 실행시켜 OSINT 정보를 수집한다.

엑스레이(XRay)는 침입 테스트 전문가 및 보안 전문가들을 위한 OSINT(Open source Intelligent)오픈 소스 인텔리전트) 수집 도구이다. 네트워크 매핑 및 정찰 자동화에 사용되는 엑스레이는 쇼단(Shodan) 검색 엔진과 DNS 쿼리로 공용 네트워크에서 정보를 수집한다. 모든 고유 IP 주소와 개방된 포트를 대상으로 특정한 배너 그래버 및 콜렉터를 실행시켜 OSINT 정보를 수집한다.

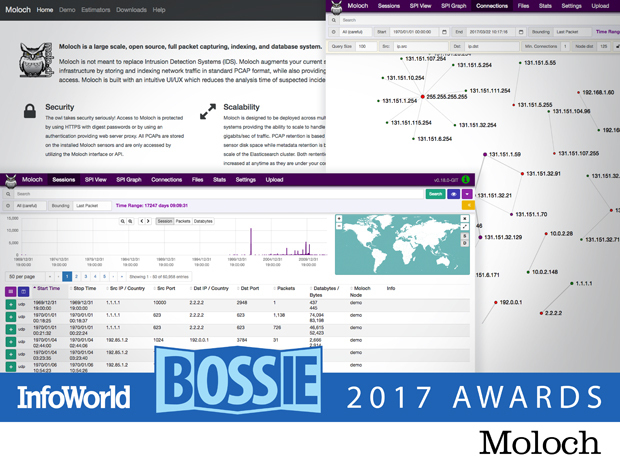

몰로흐

와이어샤크(Wireshark)와 유사하지만 네트워크 보안에 초점이 맞춰져 있는 몰로흐(Moloch)는 단순한 웹 인터페이스에서 풀 패킷 캡처 정보를 보여준다. 다른 도구와 다른 점은 대규모로 사용할 수 있다는 점이다. 일래스틱서치(Elasticsearch)에 기반을 둔 자체 데이터베이스 및 인덱싱 시스템을 사용한다. 몰로흐는 는 PCAP 네트워크 패킷 캡처 파일을 수집하고, 아주 큰 데이터세트를 검색하는 방식으로 조사 담당자를 지원한다. 와이어샤크 같은 도구에 필터 및 디스플레이 기능이 더 많기는 하지만, 몰로흐는 는 보완 관련 데이터에 집중된 방식으로 보여주기 때문에 조사 담당자에게 더 유용한 역할을 한다.

와이어샤크(Wireshark)와 유사하지만 네트워크 보안에 초점이 맞춰져 있는 몰로흐(Moloch)는 단순한 웹 인터페이스에서 풀 패킷 캡처 정보를 보여준다. 다른 도구와 다른 점은 대규모로 사용할 수 있다는 점이다. 일래스틱서치(Elasticsearch)에 기반을 둔 자체 데이터베이스 및 인덱싱 시스템을 사용한다. 몰로흐는 는 PCAP 네트워크 패킷 캡처 파일을 수집하고, 아주 큰 데이터세트를 검색하는 방식으로 조사 담당자를 지원한다. 와이어샤크 같은 도구에 필터 및 디스플레이 기능이 더 많기는 하지만, 몰로흐는 는 보완 관련 데이터에 집중된 방식으로 보여주기 때문에 조사 담당자에게 더 유용한 역할을 한다.

엔크랙

엔크랙(Ncrack)은 네트워크의 수 많은 크리덴셜을 고속으로 감사할 수 있는 명령줄 도구이다. ‘John the Ripper’나 ‘Nmap’ 같은 구문을 사용하며, 윈도우와 리눅스, 맥OS, BSD 유닉스에서 실행된다. 또 FTP와 텔넷, HTTP, HTTPS, MySQL, PostgreSQL, 윈도우 RDP, SMB, SSH, VNC 등 여러 네트워크 프로토콜을 지원한다. 엔크랙은 단일 서비스, 호스트 그룹, 여러 IP 주소를 대상으로 무차별 대입 공격을 수행, 크리덴셜 목록을 알려준다. 취약한 비밀번호 문제를 해결할 수 있는 강력한 동기를 부여하는 것이다.

엔크랙(Ncrack)은 네트워크의 수 많은 크리덴셜을 고속으로 감사할 수 있는 명령줄 도구이다. ‘John the Ripper’나 ‘Nmap’ 같은 구문을 사용하며, 윈도우와 리눅스, 맥OS, BSD 유닉스에서 실행된다. 또 FTP와 텔넷, HTTP, HTTPS, MySQL, PostgreSQL, 윈도우 RDP, SMB, SSH, VNC 등 여러 네트워크 프로토콜을 지원한다. 엔크랙은 단일 서비스, 호스트 그룹, 여러 IP 주소를 대상으로 무차별 대입 공격을 수행, 크리덴셜 목록을 알려준다. 취약한 비밀번호 문제를 해결할 수 있는 강력한 동기를 부여하는 것이다.

LEDE

OpenWrt 라우터 펌웨어 프로젝트의 ‘리부트’라 할 수 있는 LEDE는 OpenWrt처럼 다양한 장치와 대상 아키텍처를 지원하며, 간편한 웹 기반 UI로 구성과 업그레이드를 효율화한다. LEDE는 OpenWrt와 다르게 꾸준하면서도 투명한 개발 주기가 특징이다. LEDE 개발팀은 더 빨리 패치를 통합하고, 부속 요소를 더 자주 업데이트하고, 최신 리눅스 커널과 툴 체인을 더 많이 활용한다. 예를 들어, 최신 LEDE 버전은 커널 4.4.71을 사용하지만, 기존 OpenWrt 버전은 3.18을 사용하고 있다.

OpenWrt 라우터 펌웨어 프로젝트의 ‘리부트’라 할 수 있는 LEDE는 OpenWrt처럼 다양한 장치와 대상 아키텍처를 지원하며, 간편한 웹 기반 UI로 구성과 업그레이드를 효율화한다. LEDE는 OpenWrt와 다르게 꾸준하면서도 투명한 개발 주기가 특징이다. LEDE 개발팀은 더 빨리 패치를 통합하고, 부속 요소를 더 자주 업데이트하고, 최신 리눅스 커널과 툴 체인을 더 많이 활용한다. 예를 들어, 최신 LEDE 버전은 커널 4.4.71을 사용하지만, 기존 OpenWrt 버전은 3.18을 사용하고 있다.

※ 본 내용은 한국IDG(주)(http://www.itworld.co.kr)의 저작권 동의에 의해 공유되고 있습니다.

Copyright ⓒITWORLD. 무단전재 및 재배포 금지

| 번호 | 제목 | 조회수 | 작성 |

|---|---|---|---|

| 공지 | [Open UP 활용가이드] 공개SW 활용 및 개발, 창업, 교육 "Open UP을 활용하세요" | 298602 | 2020-10-27 |

| 공지 | [Open UP 소개] 공개SW 개발·공유·활용 원스톱 지원 Open UP이 함께합니다 | 288533 | 2020-10-27 |

| 7396 | 2017년 최고의 오픈소스 소프트웨어 : 네트워킹 및 보안 소프트웨어 | 5312 | 2017-10-12 |

| 7395 | 2017년 최고의 오픈소스 소프트웨어 : 데이터베이스와 분석 툴 | 5745 | 2017-10-12 |

| 7394 | 2017년 최고의 오픈소스 소프트웨어 : 클라우드 컴퓨팅 소프트웨어 | 5434 | 2017-10-12 |

| 7393 | 2017년 최고의 오픈소스 소프트웨어 : 소프트웨어 개발 툴 | 6017 | 2017-10-12 |

| 7392 | 2017년 최고의 오픈소스 소프트웨어 : 머신러닝 | 5819 | 2017-10-12 |

| 7391 | Scry.info, 일본에 블록체인 오픈소스 커뮤니티 공식 출범 | 5243 | 2017-10-12 |

| 7390 | 비주얼 스튜디오 코드 1.17 업데이트…"코드 폴딩 지원, 내장 터미널 성능 향상" | 5443 | 2017-10-12 |

| 7389 | 라즈베리파이에 올린 하둡, 성능은? | 5845 | 2017-10-12 |

| 7388 | 서울대 유승주 전병곤 교수, Facebook Caffe2 Research Award 선정 | 5038 | 2017-10-12 |

| 7387 | 오픈소스 개발자 축제, ‘파이콘 한국 2017’을 돌아보며 | 5764 | 2017-10-12 |

0개 댓글